PSIA(公安調査庁)からサイバーパンフレット「サイバー攻撃の現状2020」が公表された.ここ数年のセキュリティ事情が簡潔にまとめられており,情報通信分野に明るくない人向けにも読みやすい資料となっていると思う.

早いことに2020年も折返しなので,4月上旬から記録し始めた自宅ファイアウォールログをまとめる.

Kibanaでグラフ化出来るので前回よりも整理が簡単になったかも.

おことわり

ここに掲載するデータはいち個人のルータにおけるファイアウォールのログです.クリティカルな統計情報などは伏せてざっくりとした説明をしますが,ネットワーク環境により状況は異なるため参考程度にご覧ください.

世界に繋がるインターネット

パソコンやスマートフォンの裏側ではテキスト,画像,動画のを表示するために,世界中に存在するサーバにアクセスしている.

「サーバは増やすんじゃなくて,時代はもうクラウドなんですよ.」という言葉は記憶に新しいが,どんな通信であれ必ず物理的に存在する機器にアクセスする.もちろん仮想マシンとして動作しているサーバもあれば,Kubernetesなどを利用して高度にコンテナ化されたシステムもあるが,クラウドだからといって世界中の計算リソースを好き勝手に使えるわけではないし,物理的な機器上で動作する以上リソースが不足しているなら物理的に機器を増やす他ない.実際の雲のように情報や計算リソースがネットワーク上を流動的に移動するようなことがあれば利用者としては不便極まりないが,研究としては面白いかもしれない.

閑話休題

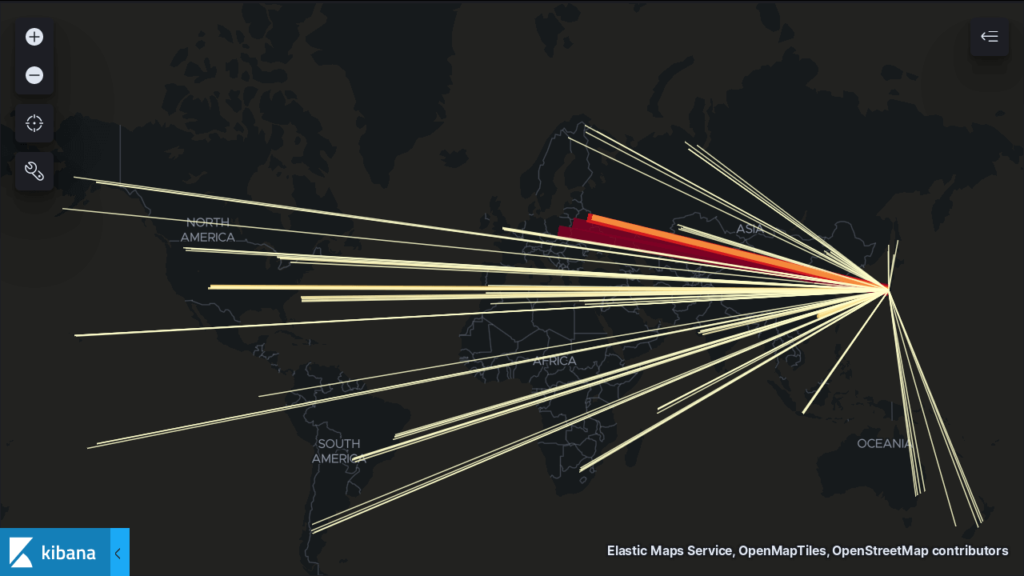

下の図は自宅ファイアウォールに対してアクセスしてきた通信を表している.赤い色ほど多くの通信が来ている.インターネットに接続すればニュースやSNSなど世界中の情報にアクセス出来る一方で,世界中にいる悪意のある人からも攻撃される可能性もある.そうした悪意のある人たちにセキュリティホールをつかれないよう,セキュリティパッチを最新の状態にしておくことや,パスワードを複雑なものに変更することはセキュリティの基本中の基本である.重要な商用システムにもかかわらず運用簡単化のためにあえてパスワードを簡単にしておくのは馬鹿の極みである.

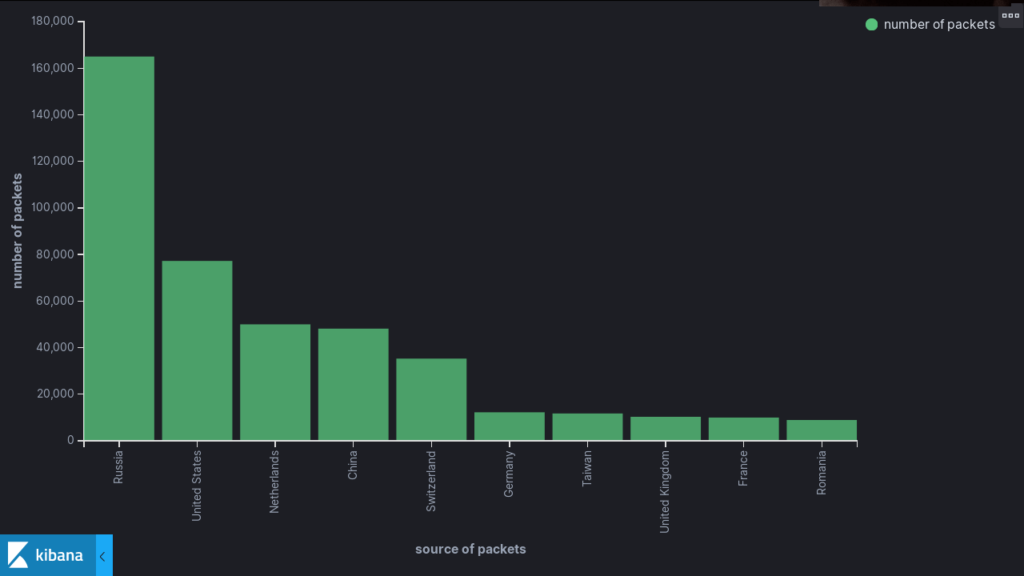

具体的にアクセスの多い上位国は次の通りである.定常的に攻撃してくる国,特定の時間帯に攻撃してくる国,あるタイミングで集中的に攻撃してくる国など,攻撃のいパターンは様々である.時系列データは結構クリティカルだと思うので割愛する.「サイバー攻撃の現状2020」に記載されているように,APT攻撃(持続的標的型攻撃)が注目されつつあり,特定の国の関与が疑われる活動も報告されている[1].IT技術の進歩は生活の利便性を向上させる一方で攻撃対象や手法が多様化するということでもある.世界中のクラッカーが虎視眈々とセキュリティホールを狙っており,企業はもちろん個人でもある程度のセキュリティリテラシーが求められている.

標的にされやすいポート

郵便配達のように,インターネット上で通信するには通信相手のIPアドレス(住所)やポート番号(部屋番号)が必要となる.いくつかのポートはウェルノウンポート(0-1023)や登録済みポート番号(1024-49151)と呼ばれる既に用途が決められたものがあり,攻撃者の標的となりやすい.

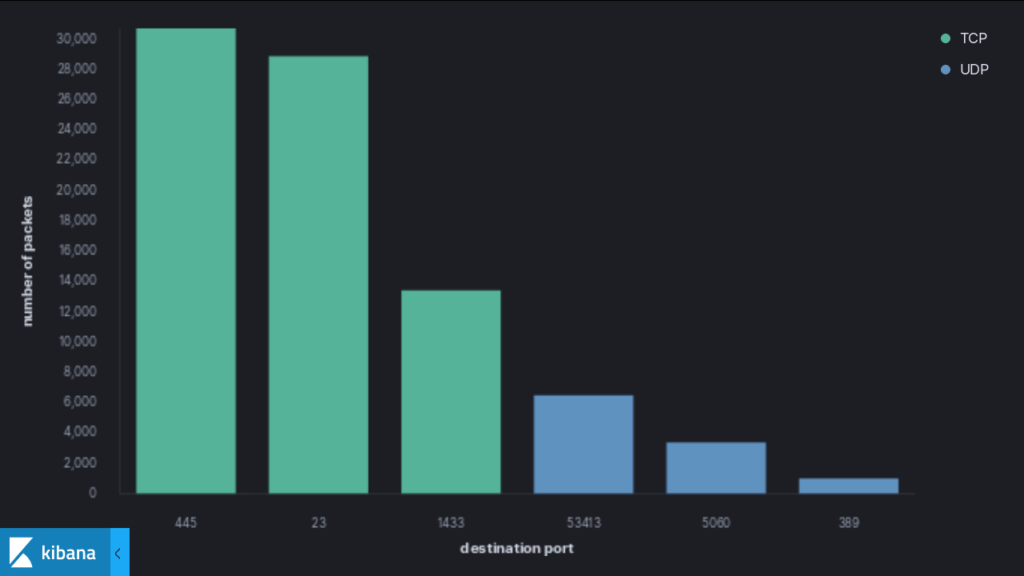

次の図は攻撃の多いポートの上位である.自身のネットワーク環境でも意図せずこれらのポートを開放したままにしていないか確認しておくことをおすすめする.

445/tcp

WindowsのActive Directoryやファイル共有のために利用されるポート.

外部から直接機密ファイルにアクセス出来てしまえば攻撃者としては簡単なことこの上ない.サーバ構築時の一時的なものだからといって安易にファイル共有を有効化してはいけない.中国やベトナムからの攻撃が比較的多い.

23/tcp

平文ベースのテキスト通信プロトコルTelnetで利用されるポート.

Telnetでは認証も含め全ての通信が平文(暗号化されていない)のまま通信するため,アカウント情報などを容易に盗聴することが出来る.まさか今どきインターネットからTelnetログインするような脆弱なシステムは無いと思うが,代替プロトコルとしてSSHを使うことを強く推奨する.中国,台湾,韓国からの攻撃が多い.

1433/tcp

Microsoft SQL Server で利用されるポート.

個人宅でMSSQLを構築しているのは極一部の人だけだと思うが,企業などの組織では機密情報が含まれるDBへアクセスされないよう注意.大半は中国からの攻撃.

53413/udp

Netis製ルータの既知のセキュリティホールを狙った通信.

バイク野郎様の記事[2]にある通り,5年前の脆弱性を未だにスプーフィングされてる状態.主にアメリカや中国からの攻撃.攻撃側もそろそろ飽きてきたのか5月末頃から減少傾向にある.

5060/udp

Session Initiation Protocolで利用される.具体的にはIP電話やテレビ電話などリアルタイム性が求められるアプリケーションのネゴシエーション部分等に利用されている.

2008年には既に観測されており,大規模な攻撃は今のところは無い様子[3].前回のログ整理では上位になかったプロトコルなので,4月以前との比較は出来ないが,もしかするとリモートワーク増加に伴いなんから活動が活発化しているのかもしれない.主にアメリカ,オランダ,フランス,エストニアからの攻撃.

389/udp

ディレクトリサービスへ接続するためのプロトコルであるLDAP(Lightweight Directory Access Protocol)で利用されるポート.

個人宅でディレクトリサービスを構築するような変態は極めて稀だと思うが,会社の場合は社員情報などが参照されないよう注意が必要.主にアメリカ,オランダ,ルーマニアからの攻撃.

開放されているポートの確認方法

どのポートが開放されているのか確認したい場合,バイク野郎様の記事[2]にある通り,Nmap(Network Mapper)というツールが利用出来る.CentOS7では以下のようにインストールできる.

$ yum search nmap ... nmap.x86_64 : Network exploration tool and security scanner ... $ sudo yum install nmap

公式ドキュメントはこちらを参照.

試しにセンサデータ収集用のRaspberryPiに対してnmapを実行した結果は以下の通り.SSH用に22/tcpが開放されていることがわかる.

$ nmap ${AddressOfRaspberrypi}

Starting Nmap 6.40 ( http://nmap.org ) at 2020-07-01 00:00 JST

Nmap scan report for $AddressOfRaspberrypi

Host is up (0.021s latency).

Not shown: 999 closed ports

PORT STATE SERVICE

22/tcp open ssh

Nmap done: 1 IP address (1 host up) scanned in 0.45 seconds

簡単に確認出来るので,自身の管理している設備で不用意にポートが開放されていないか一度確認してみることをおすすめする.

蛇足 − たまにやってくる訪問者たち

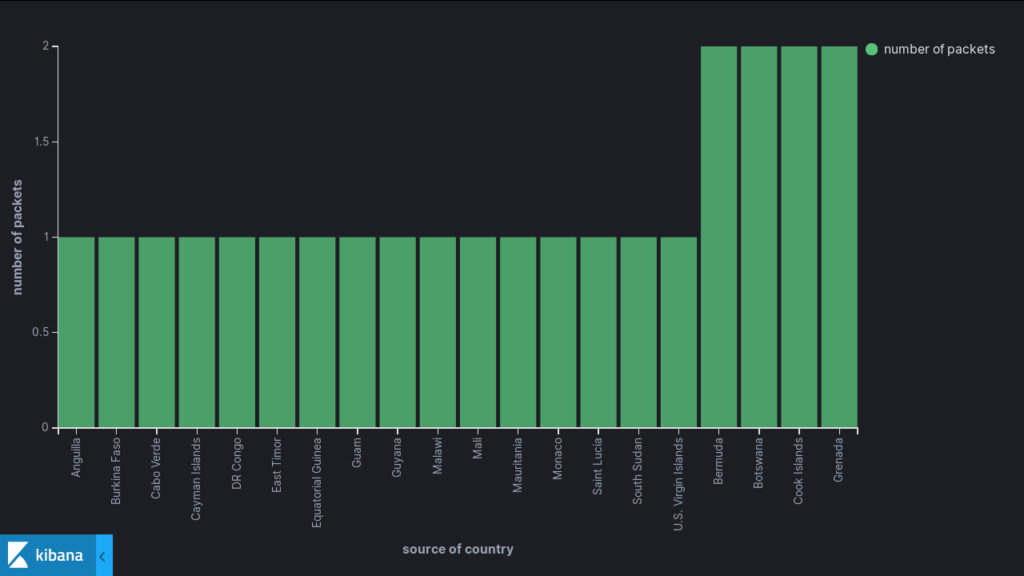

極稀に聞いたこともないような場所からパケットが飛んでくることがある.下の図はその一部である.

日本が国として承認しているのは195カ国[4].前回はKibana環境がなかったので目grep等で整理してたけど,こうしてみると本当に色々な地域からパケットが飛んでくることがわかる.正直ほとんど名前も場所も知らない.

アンギラ!どこかわかりますか!?

Googleマップやストリートビューで適当に街を散策すると色々な発見がある.一生のうちに絶対に行けないであろうビーチや観光スポットを覗くのは楽しい.

街を探索すれば生活風景を覗くことが出来る.観光地ということもあって高級リゾートホテルやバー,レストランが海辺に点在している.植民地だったことも影響しているのか,お店の名前などを見る限り公用語は英語.

高級リゾートホテルZemi Beach Houseでも武漢肺炎の影響を受けている様子.

日本と同じ左側通行.MAGIC CITYってなんでしょう.

スーパーマーケットを覗くと日常的な部分も垣間見ることが出来る.街なかでは結構日本車が走っている.浜辺のセリカ GT-FOUR.棚に並ぶアサヒ飲料ウェルチ.意外と日本を感じることができる.

海を渡って隣のサンマルタン島に移動すれば山も楽しめそう.

これは51歳の誕生日旅行だったんでしょうか.

自宅にいながら世界中とつながっているのを実感するとなんだかテンションが上がってきます.どこも自然豊かで海は青いし,あぁ時間とお金が有り余っていたら行ってみたい...

おわりに

2020年4月から6月までのファイアウォールのログを整理した.コロナの影響等を観察できればよかったが,4月以前のログが無く残念...

自然豊かな場所に住みたい...時間とお金よ有り余れ